Инцидент с CCleaner в прошлом году наделал много шума, и специалисты по безопасности продолжают его изучение. Напомним: 18 сентября 2017 года компания Avast сообщила, что CCleaner был использован киберпреступниками, чтобы распространять вредоносное ПО через установочный файл утилиты. Изменённый файл установки был загружен 2,27 млн пользователей. Вредоносное ПО попало на серверы Piriform, разрабатывающей CCleaner, в период с 11 марта по 4 июля 2017 года до приобретения Piriform компанией Avast 18 июля 2017 года.

Первый этап вредоносного ПО был разработан для сбора нечувствительной информации от пользователей CCleaner, включая, например, имя компьютера, список установленного программного обеспечения и список запущенных процессов. Этот этап включал в себя возможности загрузчика, которые были использованы для установки двоичного кода второго этапа всего лишь на 40 компьютеров из миллионов устройств, заражённых первой волной. То есть атака была крайне избирательной. Недавно Avast опубликовала информацию о том, что мог быть и третий предполагаемый этап атаки. Впрочем, доказательств того, что бинарный файл третьего этапа был загружен на заражённые компьютеры, у компании нет.

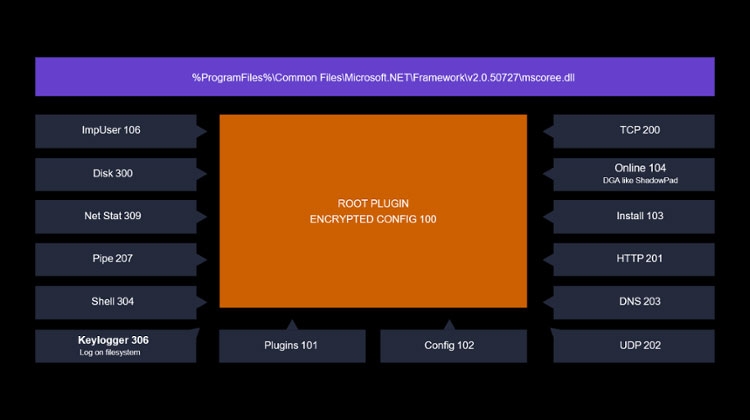

Чтобы устранить угрозу из сети Piriform, компания перенесла среду сборки Piriform в инфраструктуру Avast, заменила всё оборудование и перевела персонал на внутреннюю IT-систему Avast. Компания осуществила тщательную проверку инфраструктуры Piriform и компьютеров и обнаружила предварительные версии первого и второго этапов, а также доказательства использования на четырёх компьютерах специализированного инструмента ShadowPad, который применяется некоторыми киберпреступниками. Версия была, похоже, специально разработана для атаки на Piriform и установлена вторым этапом атаки.

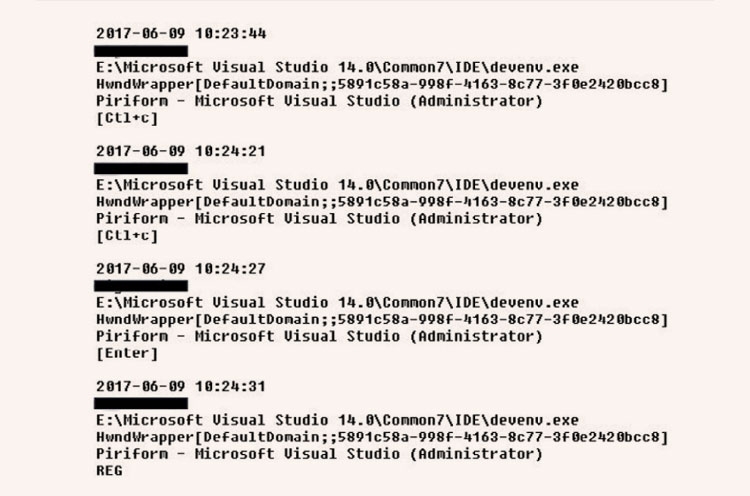

Предположительно, за всеми атаками на CCleaner стоит китайская группа хакеров Axiom, которая и является автором ShadowPad. Avast обнаружила и журнальные файлы ShadowPad, которые содержали зашифрованные нажатия клавиш из установленного на компьютерах клавиатурного шпиона, который работал с 12 апреля 2017 года. С помощью ShadowPad киберпреступники могли управлять четырьмя заражёнными системами удалённо, собирать учётные данные и анализировать операции. Помимо клавиатурного шпиона на компьютерах были установлены другие инструменты, в том числе утилиты для похищения паролей и удалённой установки дополнительного ПО.

ShadowPad был установлен на системах сети Piriform, но ни один из компьютеров пользователей CCleaner, похоже, не был заражён. Впрочем, Avast полагает, что это планировалось в рамках третьего этапа. В то время как порядка 2,27 млн клиентов CCleaner и предприятий загрузили заражённый продукт CCleaner, злоумышленники установили вредоносный код второго этапа только на 40 систем, обслуживаемых высокотехнологичными и телекоммуникационными компаниями.

11 марта, 2023

11 марта, 2023  raven000

raven000  Опубликовано в рубрике

Опубликовано в рубрике